Embedded Linux in Safety-kritischen Kontexten einzusetzen, ist äußerst attraktiv. Es löst den vendor lock-in der proprietären Alternativen auf und bietet perspektivisch ein erheblich breiteres Portfolio an technischen und funktionalen Optionen.

Im März 2024 hat nun eine vollständig neue Lösung ein positives und sehr weitreichendes Assessment durch den TÜV Nord erhalten. Dieses gilt sowohl im Rahmen der IEC 61508 (SIL2) als auch der ISO 26262 (ASIL B, SEooC): Im Rahmen eines innovativen Entwicklungsprojektes der Elektrobit Automotive GmbH in Erlangen hat emlix einen Linux Safety Monitor entwickelt, der den Linux Kernel so zuverlässig überwacht, dass eine SIL2 Applikation direkt auf dem Linux laufen kann. Die bisher bestehende Kluft zwischen Safety und Open Source-Lösungen wird damit überbrückt.

Diese Lösung steht ab sofort für Projektintegrationen beispielsweise in den Bereichen Medical Technology, Industrial Automation und Power Engineering zur Verfügung.

Unsere Embedded Linux und Safety Experten diskutieren gerne geeignete Architekturen mit Ihnen.

SIL2 Safety Applikationen direkt auf Linux

Embedded Linux kommt seit Jahren in vielen Safety-kritischen Applikationen zum Einsatz. Es wird hierbei jedoch in der Regel ausschließlich für nicht safety-kritische Funktionen eingesetzt, häufig Kommunikation, Netzwerk, Update-Funktionen und Visualisierung.

Liegt eine Safety-Last auf dem Linux-System, werden mehrheitlich redundante Ansätze genutzt. Diese Redundanz verursacht jedoch unmittelbare - z.B. für Hardware - und mittelbare Kosten - zum Beispiel für Maintenance. Auf zwei separate SOCs laufen in aller Regel zwei unterschiedliche, über den Lebenszyklus zu wartende Betriebssysteme. Die Maintenance erfordert dementsprechend auch Kompetenzen in beiden Betriebssystemen sowie Kommunikation an den Schnittstellen.

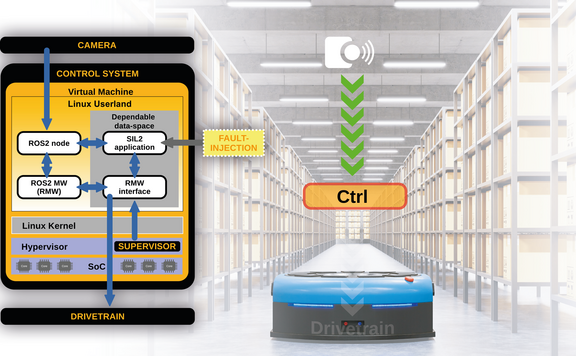

Die neue Architektur erlaubt es, Performance Kerne eines SoCs zu nutzen, um Safety und QM Applikationen in Linux VMs auf einem L4 basierten Hypervisor auszuführen..

Das Ausführen von Rust, C und C++ Applikationen direkt auf dem Linux ist mit dem Linux Safety Monitor und passenden Safety Compilern schon jetzt kein Problem mehr. Weitere Sprachen und Compiler können genutzt werden, sofern sie Linux-kompatible ELF-Binaries produzieren.

Neben üblichen Kommunikationskanälen erlaubt ein Shared Memory Interface eine Low Latency-Kommunikation, mit welcher SIL-Prozesse abgesichert mit einander interagieren können. Darüber hinaus existiert auch zur Non-SIL Virtual Machine ein solches Interface.

Linux for Safety Applications in unterschiedlichen Branchen

Die Freigabe sowohl gegen die Anforderungen der ISO26262 als auch der IEC61508 erweitert das potenzielle Einsatzspektrum ganz erheblich in unterschiedliche Branchen.

Im Bereich Industrieautomation wären beispielsweise einige Aspekte einer Lasersteuerung safety-kritisch. Zwar könnte die Konfiguration des Lasers mittels einer Non-SIL Applikation erfolgen. Eine Safety-Applikation muss dann jedoch sicherstellen, dass bestimmte Benchmarkwerte niemals über- oder unterschritten werden. Dies könnten die Intensität des Laserstrahls sowie maximale Winkel bei der Ausrichtung sein.

Auch ein weiteres Beispiel aus der Medizintechnik zeigt das Potenzial des durch den Linux Safety Monitor überwachten Linux-Systems: Auf einem Bildschirm sollen sowohl safety-kritische Informationen als auch unkritische Informationen dargestellt werden. Hierbei kann es sich um Vitalwerte des Patienten mit Alarmfunktion handeln, die absolut verlässlich sein müssen, gepaart mit einigen Komfortinformationen für das medizinische Personal.

Die Darstellung der kritischen Informationen kann nicht durch die Non-SIL Daten korrumpiert werden, da das Rendering in einem eigenen Layer erfolgt, der niemals überschrieben werden kann. Kritische Daten werden erst dann wiedergegeben, wenn eine abschließende Prüfung durch die SIL-Applikation erfolgt ist.

Diese beiden Beispiele zeigen, wie Software-Architektur mit diesem Ansatz neu gedacht werden kann. Hardware-Kosten werden reduziert, wobei der eigentliche Hebel in der deutlich geringeren Komplexität in der Lifecycle Maintenance liegt.

Durch die Integration von Non-SIL und SIL Applikation auf einem SOC ist es möglich, beide mit niedriger Latenz in der Kommunikation zu verbinden und die Leistungsreserven eines Linuxsystems auszunutzen.

Integriertes Systems-, Safety-, und Security Engineering

Auf Basis unserer Erfahrungen aus unterschiedlichen Domänen, die wir die letzten 25 Jahre sammeln konnten, bieten wir Ihnen Unterstützung in der Systemauslegung unter Berücksichtigung der Eigenschaften „funktionale Sicherheit“ und „Cybersecurity“/ Cybersicherheit. Die integrierte Betrachtung ist Grundlage einer effektiven Gesamtauslegung und einer balancierten Berücksichtigung sich unterstützender oder auch gegensätzlicher Anforderungen. Die Betrachtung von Gesamtsystem bis hin zur SW-Lösung hilft, effiziente Lösung auf passenden Systemabstraktionsebenen zu finden.

Lösungsbasierte Auslegung und Umsetzung auf Basis assessierter Bausteine (EN 61508, ISO26262): Auf Basis unserer OS-Lösung für funktional- und cyber-sichere Systeme basierend auf Linux entwickeln wir für und mit unseren Kunden passende produktspezifische Lösungen im regulierten Umfeld.

Prozessuale Auslegung und Umsetzung entlang des regulatorisch definierten Produktlebenszyklus: Unser Team arbeitet für unsere Kunden entlang der Prozessvorgaben und hilft bereits ab der Konzeptionierung, bei der Durchführung von Sicherheitsanalysen, bei Anforderungsidentifikation und -auswahl, Architekturentwurf, SW-Design und Implementierung, SW-Integration und -Testing.

Beispielleistungen:

- Machbarkeits- und Vorstudien inkl. Prototypenentwicklung

- Konzeptentwicklung hinsichtlich funktionaler Sicherheit und Cybersicherheit

- Unterstützung von Sicherheitsanalysen

- Anforderungsidentifikation, -entwicklung, -analyse und -auswahl

- Architekturentwicklung (System- und Software)

- Software Komponentendesign, -entwicklung, -auswahl, -konfiguration

- Qualifizierung existierender OSS-Software

- Planung, Organisation und Dokumentation

Success Story: Elektrobit - Linux for Safe Applications

In April 2024 a completely new approach to run SIL2 safety applications directly on a Linux system has been presented to the public: Elektrobit’s EB corbos Linux for safety applications (EbcLfSA) is the first OS-solution assessed by TÜV Nord to be compliant with safety standards up to SIL2/ASILB and based on embedded Linux. It is suitable for use in ISO 26262 as well as IEC 61508 projects as it can perform safety functions up to SIL2/ ASILB.